máquina Enigma

| A máquina de cifragem Enigma |

|---|

A máquina Enigma é um dispositivo de cifra desenvolvido e usado do início a meados do século 20 para proteger a comunicação comercial, diplomática e militar. Foi amplamente empregado pela Alemanha nazista durante a Segunda Guerra Mundial , em todos os ramos do exército alemão . A máquina Enigma era considerada tão segura que era usada para codificar as mensagens mais secretas. [1]

O Enigma possui um mecanismo de rotor eletromecânico que embaralha as 26 letras do alfabeto. No uso típico, uma pessoa insere texto no teclado do Enigma e outra escreve qual das 26 luzes acima do teclado acende a cada pressionamento de tecla. Se for inserido texto simples, as letras iluminadas serão o texto cifrado codificado . A inserção do texto cifrado o transforma de volta em texto simples legível. O mecanismo do rotor muda as conexões elétricas entre as chaves e as luzes a cada pressionamento de tecla.

A segurança do sistema depende das configurações da máquina que geralmente eram alteradas diariamente, com base em listas de chaves secretas distribuídas antecipadamente e em outras configurações que eram alteradas para cada mensagem. A estação receptora teria que saber e usar as configurações exatas empregadas pela estação transmissora para descriptografar uma mensagem com sucesso.

Embora a Alemanha nazista tenha introduzido uma série de melhorias na Enigma ao longo dos anos, e esses esforços de descriptografia prejudicados, eles não impediram a Polônia de quebrar a máquina antes da guerra, permitindo que os Aliados explorassem as mensagens criptografadas pela Enigma como uma importante fonte de inteligência. [2] Muitos comentaristas dizem que o fluxo de inteligência de comunicações do Ultra a partir da descriptografia de Enigma, Lorenz e outras cifras encurtou a guerra substancialmente e pode até mesmo ter alterado seu resultado.

A máquina Enigma foi inventada pelo engenheiro alemão Arthur Scherbius no final da Primeira Guerra Mundial . [4] Isso era desconhecido até 2003, quando um artigo de Karl de Leeuw foi encontrado que descreveu em detalhes as mudanças de Scherbius. [5] A empresa alemã Scherbius & Ritter, co-fundada por Scherbius, patenteou idéias para uma máquina de cifragem em 1918 e começou a comercializar o produto acabado sob a marca Enigma em 1923, inicialmente direcionado aos mercados comerciais. [6] Diz-se que o nome provém das Variações Enigma do compositor inglês Edward Elgar . [ duvidoso ] [7]Os primeiros modelos foram usados comercialmente a partir do início dos anos 1920 e adotados por militares e serviços governamentais de vários países, principalmente da Alemanha nazista antes e durante a Segunda Guerra Mundial . [8]

Vários modelos Enigma diferentes foram produzidos, mas os modelos militares alemães , tendo um plugboard , eram os mais complexos. Modelos japoneses e italianos também estavam em uso. Com sua adoção (de forma ligeiramente modificada) pela Marinha Alemã em 1926 e pelo Exército e Força Aérea Alemães logo depois, o nome Enigma tornou-se amplamente conhecido no meio militar. O planejamento militar alemão pré-guerra enfatizava forças e táticas rápidas e móveis, mais tarde conhecidas como blitzkrieg , que dependem de comunicação de rádio para comando e coordenação. Como os adversários provavelmente interceptariam os sinais de rádio, as mensagens precisavam ser protegidas com criptografia segura. Compacta e facilmente portátil, a máquina Enigma atendeu a essa necessidade.

Quebrando Enigma [ editar ]

Por volta de dezembro de 1932, Marian Rejewski , um matemático polonês e criptologista do Departamento de Cifras polonês , usou a teoria das permutações e falhas nos procedimentos de criptografia de mensagens militares alemãs para quebrar as chaves de mensagens da máquina Enigma de painel de encaixe. O espião francês Hans-Thilo Schmidt obteve acesso a materiais de cifras alemãs que incluíam as chaves diárias usadas em setembro e outubro de 1932. Essas chaves incluíam as configurações do plug-in. Os franceses passaram o material para os poloneses, e Rejewski usou parte desse material e do tráfego de mensagens em setembro e outubro para solucionar a fiação do rotor desconhecida. Consequentemente, os matemáticos poloneses foram capazes de construir suas próprias máquinas Enigma, apelidadas de " duplas Enigma". Rejewski foi auxiliado pelos colegas criptologistas-matemáticos Jerzy Różycki e Henryk Zygalski , ambos recrutados por Rejewski da Universidade de Poznań , instituição selecionada pelo conhecimento de seus alunos da língua alemã, área mantida pela Alemanha antes da Primeira Guerra Mundial, o Cipher Bureau polonês desenvolveu técnicas para derrotar o plugboard e encontrar todos os componentes da chave diária, o que permitiu ao Cipher Bureau ler mensagens alemãs da Enigma a partir de janeiro de 1933.

Com o tempo, os procedimentos criptográficos alemães melhoraram e o Cipher Bureau desenvolveu técnicas e projetou dispositivos mecânicos para continuar lendo o tráfego da Enigma. Como parte desse esforço, os poloneses exploraram peculiaridades dos rotores, compilaram catálogos, construíram um ciclômetro (inventado por Rejewski) para ajudar a fazer um catálogo com 100.000 entradas, inventaram e produziram folhas de Zygalski e construíram a bomba criptológica eletromecânica (inventada por Rejewski ) para pesquisar as configurações do rotor. Em 1938, os poloneses tinham seis bomby (plural de bomba ), mas quando naquele ano os alemães adicionaram mais dois rotores, seriam necessários dez vezes mais bomby para ler o tráfego. [9]

Em 26 e 27 de julho de 1939, [10] em Pyry , ao sul de Varsóvia , os poloneses iniciaram representantes da inteligência militar francesa e britânica nas técnicas e equipamentos de descriptografia da Enigma polonês , incluindo folhas de Zygalski e a bomba criptológica, e prometeram a cada delegação um Enigma reconstruído no polonês (os dispositivos foram logo entregues).

Em setembro de 1939, a Missão Militar Britânica 4, que incluía Colin Gubbins e Vera Atkins , foi para a Polônia com a intenção de evacuar os decifradores Marian Rejewski , Jerzy Różycki e Henryk Zygalski do país. Os criptologistas, no entanto, foram evacuados por seus próprios superiores para a Romênia, na época um país aliado da Polônia. No caminho, por razões de segurança, o pessoal do Bureau de Cifras polonês destruiu deliberadamente seus registros e equipamentos. Da Romênia seguiram para a França, onde retomaram o trabalho criptológico, colaborando por teletipo com os ingleses, que começaram a decifrar mensagens alemãs do Enigma, utilizando o equipamento e as técnicas polonesas. [11]

Gordon Welchman , que se tornou chefe do Hut 6 em Bletchley Park, escreveu: "O Hut 6 Ultra nunca teria decolado se não tivéssemos aprendido com os poloneses, a tempo, os detalhes da versão militar alemã da máquina comercial Enigma e dos procedimentos operacionais que estavam em uso. " [12] A transferência polonesa de teoria e tecnologia em Pyry formou a base crucial para o subsequente esforço de descriptografia da Enigma britânica da Segunda Guerra Mundial em Bletchley Park , onde Welchman trabalhou.

Durante a guerra, os criptologistas britânicos descriptografaram um grande número de mensagens criptografadas no Enigma. A inteligência recolhida desta fonte, apelidada de " Ultra " pelos britânicos, foi uma ajuda substancial ao esforço de guerra Aliado . [13]

Embora a Enigma tivesse algumas fraquezas criptográficas, na prática foram falhas de procedimento alemãs, erros do operador, falha em introduzir sistematicamente mudanças nos procedimentos de criptografia e captura aliada de tabelas de chaves e hardware que, durante a guerra, permitiram que os criptologistas aliados tivessem sucesso.

Como outras máquinas de rotor, a máquina Enigma é uma combinação de subsistemas mecânicos e elétricos. O subsistema mecânico consiste em um teclado ; um conjunto de discos rotativos chamados rotores dispostos adjacentemente ao longo de um fuso ; um dos vários componentes de escalonamento para girar pelo menos um rotor a cada pressionamento de tecla e uma série de lâmpadas, uma para cada letra. Essas características de projeto são a razão pela qual a máquina Enigma foi originalmente referida como máquina de cifra baseada em rotor durante seu início intelectual em 1915. [5]

Pathway elétrico [ editar ]

Uma via elétrica é uma rota para a corrente percorrer. Ao manipular esse fenômeno, a máquina Enigma foi capaz de embaralhar mensagens. [5] As partes mecânicas atuam formando um circuito elétrico variável . Quando uma tecla é pressionada, um ou mais rotores giram no fuso. Nas laterais dos rotores há uma série de contatos elétricos que, após a rotação, se alinham com os contatos dos outros rotores ou com a fiação fixa em qualquer uma das extremidades do fuso. Quando os rotores estão devidamente alinhados, cada tecla do teclado é conectada a um caminho elétrico exclusivo por meio de uma série de contatos e fiação interna. A corrente, normalmente de uma bateria, flui através da tecla pressionada, para o conjunto de circuitos recém-configurado e sai novamente, em última análise, acendendo uma lâmpada de exibição, que mostra a letra de saída. Por exemplo, ao criptografar uma mensagem iniciando ANX ... , o operador pressionaria primeiro a tecla A e a lâmpada Z poderia acender, então Z seria a primeira letra do texto cifrado . Em seguida, o operador pressionaria N e, em seguida, X da mesma maneira e assim por diante.

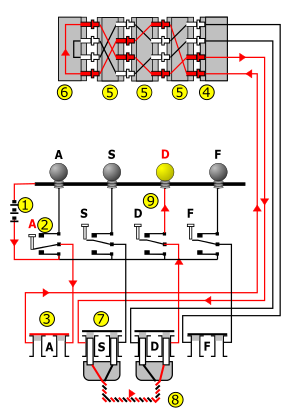

A corrente flui da bateria (1) por meio de um botão bidirecional pressionado do teclado (2) para o painel (3). Em seguida, ele passa pelo plugue (não utilizado neste caso, mostrado fechado) "A" (3) pela roda de entrada (4), pela fiação dos três (Wehrmacht Enigma) ou quatro ( variantes Kriegsmarine M4 e Abwehr ) rotores instalados (5) e entra no refletor (6). O refletor retorna a corrente, por um caminho totalmente diferente, de volta pelos rotores (5) e roda de entrada (4), procedendo através do plugue "S" (7) conectado com um cabo (8) ao plugue "D", e outro interruptor bidirecional (9) para acender a lâmpada apropriada. [16]

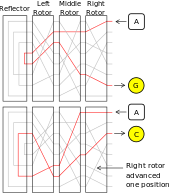

As mudanças repetidas do caminho elétrico através de um misturador Enigma implementam uma cifra de substituição polialfabética que fornece a segurança da Enigma. O diagrama à direita mostra como o caminho elétrico muda com cada pressão da chave, o que causa a rotação de pelo menos o rotor direito. A corrente passa para o conjunto de rotores, para dentro e para fora do refletor e para fora através dos rotores novamente. As linhas acinzentadas são outros caminhos possíveis dentro de cada rotor; estes são conectados de um lado a outro de cada rotor. A letra A é criptografada de forma diferente com pressionamentos de tecla consecutivos, primeiro para G e, em seguida, para C. Isso ocorre porque o rotor do lado direito gira (gira uma posição) a cada pressionamento de tecla, enviando o sinal em uma rota completamente diferente. Eventualmente, outros rotores são acionados com o pressionamento de uma tecla.

Rotores [ editar ]

Os rotores (alternativamente rodas ou tambores , Walzen em alemão) formam o coração de uma máquina Enigma. Cada rotor é um disco de aproximadamente 10 cm (3,9 pol.) De diâmetro feito de ebonita ou baquelita com 26 pinos de contato elétrico com mola e de latão dispostos em um círculo em uma face, com a outra face abrigando 26 contatos elétricos correspondentes na forma de placas circulares. Os pinos e contatos representam o alfabeto - normalmente as 26 letras de A a Z, como será assumido para o restante desta descrição. Quando os rotores são montados lado a lado no fuso, os pinos de um rotor repousam contra os contatos da placa do rotor vizinho, formando uma conexão elétrica. Dentro do corpo do rotor, 26 fios conectam cada pino de um lado a um contato do outro em um padrão complexo. A maioria dos rotores é identificada por algarismos romanos e cada cópia emitida do rotor I, por exemplo, é conectada de forma idêntica a todas as outras. O mesmo é verdadeiro para os rotores beta e gama finos especiais usados na variante naval M4.

Por si só, um rotor realiza apenas um tipo muito simples de criptografia , uma cifra de substituição simples . Por exemplo, o pino correspondente à letra E pode ser conectado ao contato da letra T na face oposta e assim por diante. A segurança da Enigma vem do uso de vários rotores em série (geralmente três ou quatro) e do movimento regular dos rotores, implementando assim uma cifra de substituição polialfabética.

Cada rotor pode ser definido para uma das 26 posições iniciais possíveis quando colocado em uma máquina Enigma. Após a inserção, um rotor pode ser girado para a posição correta manualmente, usando a roda dentada com ranhuras que se projeta da tampa interna Enigma quando fechada. Para que o operador saiba a posição do rotor, cada um possui um pneu do alfabeto (ou anel de letras) fixado na parte externa do disco do rotor, com 26 caracteres (normalmente letras); um deles é visível através da janela dessa fenda na tampa, indicando assim a posição de rotação do rotor. Nos primeiros modelos, o anel do alfabeto era fixado ao disco do rotor. Uma melhoria posterior foi a capacidade de ajustar o anel do alfabeto em relação ao disco do rotor. A posição do anel era conhecida como Ringstellung("configuração de anel"), e essa configuração fazia parte da configuração inicial necessária antes de uma sessão de operação. Em termos modernos, era uma parte do vetor de inicialização .

Cada rotor contém um ou mais entalhes que controlam o passo do rotor. Nas variantes militares, os entalhes estão localizados no anel do alfabeto.

Os Enigmas do Exército e da Força Aérea foram usados com vários rotores, inicialmente três. Em 15 de dezembro de 1938, esse número mudou para cinco, dos quais três foram escolhidos para uma determinada sessão. Os rotores foram marcados com algarismos romanos para distingui-los: I, II, III, IV e V, todos com entalhes localizados em diferentes pontos do anel do alfabeto. Esta variação foi provavelmente concebida como uma medida de segurança, mas acabou permitindo os ataques do Método do Relógio Polonês e do Banburismus Britânico .

A versão naval da Wehrmacht Enigma sempre fora lançada com mais rotores do que as outras Forças: primeiro, seis, depois sete e, finalmente, oito. Os rotores adicionais eram marcados VI, VII e VIII, todos com fiação diferente, e possuíam dois entalhes, resultando em rotações mais frequentes. A máquina Naval Enigma (M4) de quatro rotores acomodava um rotor extra no mesmo espaço da versão de três rotores. Isso foi conseguido substituindo o refletor original por um mais fino e adicionando um quarto rotor fino. Esse quarto rotor era um dos dois tipos, Beta ou Gamma , e nunca pisava, mas podia ser configurado manualmente para qualquer uma das 26 posições. Um dos 26 fez a máquina funcionar de forma idêntica à máquina de três rotores.

Para evitar meramente implementar uma cifra de substituição simples (solucionável), cada pressionamento de tecla fazia com que um ou mais rotores dessem um passo de um vigésimo sexto de uma rotação completa, antes que as conexões elétricas fossem feitas. Isso mudou o alfabeto de substituição usado para criptografia, garantindo que a substituição criptográfica fosse diferente em cada nova posição do rotor, produzindo uma cifra de substituição polialfabética mais formidável. O mecanismo de passo variou ligeiramente de modelo para modelo. O rotor direito pisou uma vez a cada pressionamento de tecla, e os outros rotores pisaram com menos frequência.

Volume de negócios [ editar ]

O avanço de um rotor diferente do esquerdo foi chamado de turnover pelos britânicos. Isso foi conseguido por um mecanismo de catraca e lingueta . Cada rotor tinha uma catraca com 26 dentes e cada vez que uma tecla era pressionada, o conjunto de linguetas acionadas por mola avançava em uníssono, tentando engatar com uma catraca. O anel do alfabeto do rotor à direita normalmente evitava isso. À medida que esse anel girava com seu rotor, um entalhe usinado nele eventualmente se alinharia com a lingueta, permitindo que ela engatasse com a catraca e avançasse o rotor à sua esquerda. A lingueta da direita, sem rotor e anel à direita, acionava o rotor a cada depressão da tecla. [17]Para um rotor de um único entalhe na posição direita, o rotor do meio é escalonado uma vez para cada 26 passos do rotor direito. Da mesma forma para os rotores dois e três. Para um rotor de dois entalhes, o rotor à sua esquerda giraria duas vezes para cada rotação.

Os primeiros cinco rotores a serem introduzidos (I – V) continham um entalhe cada, enquanto os rotores navais adicionais VI, VII e VIII cada um tinha dois entalhes. A posição do entalhe em cada rotor era determinada pelo anel de letras que poderia ser ajustado em relação ao núcleo que contém as interligações. Os pontos nos anéis nos quais eles fizeram com que a próxima roda se movesse eram os seguintes. [18]

| Rotor | Posição (ões) de rotação | BP mnemônico |

|---|---|---|

| eu | R | Real |

| II | F | Bandeiras |

| III | C | Aceno |

| 4 | K | Reis |

| V | UMA | Acima |

| VI, VII e VIII | A e N |

O projeto também incluiu um recurso conhecido como double-stepping . Isso ocorria quando cada lingueta se alinhava tanto com a catraca de seu rotor quanto com o anel dentado giratório do rotor vizinho. Se uma lingueta engatou em uma catraca por meio do alinhamento com um entalhe, conforme se movia para frente, ela empurrava contra a catraca e o entalhe, avançando ambos os rotores. Em uma máquina de três rotores, o passo duplo afetou apenas o rotor dois. Se, ao avançar, a catraca do rotor três fosse engatada, o rotor dois se moveria novamente no pressionamento de tecla subsequente, resultando em duas etapas consecutivas. O rotor dois também empurra o rotor um para frente após 26 passos, mas como o rotor um se move para frente a cada pressionamento de tecla de qualquer maneira, não há passo duplo. [17] Este passo duplo fez com que os rotores se desviassem demovimento regular estilo odômetro .

Com três rodas e apenas entalhes simples na primeira e na segunda rodas, a máquina teve um período de 26 × 25 × 26 = 16.900 (não 26 × 26 × 26, por causa do passo duplo). [17] Historicamente, as mensagens eram limitadas a algumas centenas de letras e, portanto, não havia chance de repetir qualquer posição combinada do rotor durante uma única sessão, negando aos criptanalistas pistas valiosas.

Para abrir espaço para os quartos rotores da Marinha, o refletor foi feito muito mais fino. O quarto rotor encaixou-se no espaço disponibilizado. Nenhuma outra alteração foi feita, o que facilitou a mudança. Como havia apenas três linguetas, o quarto rotor nunca pisou, mas podia ser ajustado manualmente em uma das 26 posições possíveis.

Um dispositivo que foi projetado, mas não implementado antes do fim da guerra, foi a Lückenfüllerwalze (roda de preenchimento de lacunas) que implementava pisadas irregulares. Permitiu a configuração de campo de entalhes em todas as 26 posições. Se o número de entalhes fosse um primo relativo de 26 e o número de entalhes fosse diferente para cada roda, a pisada seria mais imprevisível. Como o Umkehrwalze-D, também permitiu que a fiação interna fosse reconfigurada. [19]

Roda de entrada [ editar ]

A roda de entrada atual ( Eintrittswalze em alemão), ou estator de entrada , conecta o plugboard ao conjunto do rotor. Se o plugboard não estiver presente, a roda de entrada conecta o teclado e o lampboard ao conjunto do rotor. Embora a fiação exata usada seja comparativamente de pouca importância para a segurança, ela se mostrou um obstáculo ao progresso de Rejewski durante seu estudo das fiações do rotor. O Enigma comercial conecta as teclas na ordem de sua sequência em um teclado QWERTZ : Q → A , W → B , E → C e assim por diante. O Enigma militar os conecta em ordem alfabética direta:A → A , B → B , C → C e assim por diante. Rejewski precisou de suposições inspiradas para penetrar na modificação.

Refletor [ editar ]

Com exceção dos modelos A e B , o último rotor veio antes de um 'refletor' (em alemão: Umkehrwalze , que significa 'rotor de reversão'), um recurso patenteado exclusivo da Enigma entre as várias máquinas de rotor do período. O refletor conectou as saídas do último rotor aos pares, redirecionando a corrente de volta pelos rotores por uma rota diferente. O refletor garantiu que a Enigma seria auto-recíproca; assim, com duas máquinas configuradas de forma idêntica, uma mensagem pode ser criptografada em uma e descriptografada na outra, sem a necessidade de um mecanismo volumoso para alternar entre os modos de criptografia e descriptografia. O refletor permitiu um design mais compacto, mas também deu à Enigma a propriedade de que nenhuma carta jamais criptografou para si mesma. Esta foi uma falha criptológica grave que foi posteriormente explorada pelos decifradores.

No modelo 'C', o refletor pode ser inserido em uma das duas posições diferentes. No Modelo 'D', o refletor pode ser definido em 26 posições possíveis, embora não tenha se movido durante a criptografia. No Abwehr Enigma, o refletor pisou durante a criptografia de maneira semelhante às outras rodas.

No Enigma do Exército Alemão e da Força Aérea, o refletor era fixo e não girava; havia quatro versões. A versão original foi marcada como 'A' e foi substituída por Umkehrwalze B em 1 de novembro de 1937. Uma terceira versão, Umkehrwalze C foi usada brevemente em 1940, possivelmente por engano, e foi resolvida pelo Hut 6 . [20] A quarta versão, observada pela primeira vez em 2 de janeiro de 1944, tinha um refletor religável, chamado Umkehrwalze D , apelidado de Uncle Dick pelos britânicos, permitindo ao operador Enigma alterar as conexões como parte das configurações principais.

Plugboard [ editar ]

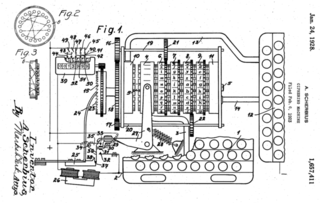

O plugboard ( Steckerbrett em alemão) permitia fiação variável que poderia ser reconfigurada pelo operador (visível no painel frontal da Figura 1; alguns dos patch cords podem ser vistos na tampa). Foi introduzido nas versões do Exército Alemão em 1928, [21] e logo foi adotado pelo Reichsmarine (Marinha Alemã). O plugboard contribuiu com mais força criptográfica do que um rotor extra, pois tinha 150 trilhões de configurações possíveis (veja abaixo). [22] O Enigma sem um painel de encaixe (conhecido como Enigma não verificado ) poderia ser resolvido de forma relativamente direta usando métodos manuais; essas técnicas geralmente eram derrotadas pelo painel de controle, levando os criptanalistas aliados a desenvolver máquinas especiais para resolvê-lo.

Um cabo colocado no plugboard conectou letras em pares; por exemplo, E e Q podem ser um par fragmentado. O efeito foi trocar essas letras antes e depois da unidade de embaralhamento do rotor principal. Por exemplo, quando um operador pressionou E , o sinal foi desviado para Q antes de entrar nos rotores. Até 13 pares steckered podem ser usados ao mesmo tempo, embora apenas 10 fossem normalmente usados.

A corrente fluía do teclado através do plugboard e prosseguia para o rotor de entrada ou Eintrittswalze . Cada letra do plug-in tinha dois conectores. A inserção de um plugue desconectou o jaque superior (do teclado) e o jaque inferior (do rotor-entrada) daquela letra. O plugue da outra extremidade do cabo cruzado foi inserido nos conectores de outra letra, trocando assim as conexões das duas letras.

Acessórios [ editar ]

Outros recursos tornaram várias máquinas Enigma mais seguras ou mais convenientes. [23]

Schreibmax [ editar ]

Alguns Enigmas M4 usavam a Schreibmax , uma pequena impressora que podia imprimir as 26 letras em uma estreita fita de papel. Isso eliminou a necessidade de um segundo operador para ler as lâmpadas e transcrever as letras. O Schreibmax foi colocado em cima da máquina Enigma e foi conectado ao painel da lâmpada. Para instalar a impressora, a tampa da lâmpada e as lâmpadas tiveram que ser removidas. Ele melhorou a conveniência e a segurança operacional; a impressora poderia ser instalada remotamente de forma que o sinaleiro que operava a máquina não precisasse mais ver o texto simples descriptografado .

Fernlesegerät [ editar ]

Outro acessório era o painel da lâmpada remota Fernlesegerät . Para máquinas equipadas com o painel extra, a caixa de madeira da Enigma era mais larga e podia armazenar o painel extra. Uma versão do painel da lâmpada poderia ser conectada posteriormente, mas isso exigia, como no Schreibmax , que o painel da lâmpada e as lâmpadas fossem removidos. [16] O painel remoto possibilitou a uma pessoa ler o texto simples descriptografado sem que o operador o visse.

Uhr [ editar ]

Em 1944, a Luftwaffe introduziu um switch de plugboard, chamado Uhr (relógio), uma pequena caixa contendo um switch com 40 posições. Ele substituiu os plugues padrão. Depois de conectar os plugues, conforme determinado na folha de chave diária, o operador girou a chave em uma das 40 posições, cada uma produzindo uma combinação diferente de fiação de plugue. A maioria dessas conexões de plugue não eram, ao contrário dos plugues padrão, pares. [16] Em uma posição de switch, o Uhr não trocou letras, mas simplesmente emulou os 13 fios stecker com plugues.

Análise matemática [ editar ]

A transformação Enigma para cada letra pode ser especificada matematicamente como um produto de permutações . [24] Assumindo um Enigma do Exército Alemão / Força Aérea de três rotores, deixe P denotar a transformação do plugboard, U denotar a do refletor e L , M , R denotar os dos rotores esquerdo, médio e direito, respectivamente. Então, a criptografia E pode ser expressa como

Após cada pressionamento de tecla, os rotores giram, mudando a transformação. Por exemplo, se o rotor direito R é girado n posições, a transformação torna-se

onde ρ é a permutação cíclica mapeando A para B, B para C e assim por diante. Da mesma forma, os rotores do lado esquerdo do meio e pode ser representado como j e k rotações de H e L . A transformação de criptografia pode então ser descrita como

Combinando três rotores de um conjunto de cinco, cada uma das 3 configurações de rotor com 26 posições e o painel de encaixe com dez pares de letras conectadas, o Enigma militar tem 158.962.555.217.826.360.000 configurações diferentes (quase 159 quintilhões ou cerca de 67 bits ).

Operação básica [ editar ]

Um operador alemão Enigma receberia uma mensagem de texto simples para criptografar. Após configurar sua máquina, ele digitava a mensagem no teclado Enigma. Para cada letra pressionada, uma lâmpada acesa indicando uma letra diferente de acordo com uma substituição pseudo-aleatória determinada pelas vias elétricas dentro da máquina. A letra indicada pela lâmpada seria gravada, normalmente por um segundo operador, como a letra do texto cifrado . A ação de pressionar uma tecla também moveu um ou mais rotores de modo que a próxima tecla pressionada usasse um caminho elétrico diferente e, portanto, uma substituição diferente ocorreria mesmo se a mesma letra do texto original fosse inserida novamente. Para cada pressionamento de tecla, havia rotação de pelo menos o rotor direito e menos frequentemente os outros dois, resultando em um diferentealfabeto de substituição sendo usado para todas as letras na mensagem. Esse processo continuou até que a mensagem fosse concluída. O texto cifrado gravado pelo segundo operador seria então transmitido, geralmente por rádio em código Morse , para um operador de outra máquina Enigma. Esse operador digitaria o texto cifrado e - desde que todas as configurações da máquina de decifrar fossem idênticas às da máquina de criptografar - para cada pressionamento de tecla ocorreria a substituição inversa e a mensagem de texto simples surgiria.

Detalhes [ editar ]

Em uso, o Enigma exigia uma lista de configurações-chave diárias e documentos auxiliares. Na prática militar alemã, as comunicações eram divididas em redes separadas, cada uma usando configurações diferentes. Essas redes de comunicação foram chamadas de chaves em Bletchley Park e receberam codinomes , como Red , Chaffinch e Shark . Cada unidade operando em rede recebeu a mesma lista de configurações para seu Enigma, válida por um período de tempo. Os procedimentos para a Enigma Naval Alemã eram mais elaborados e mais seguros do que os de outros serviços e utilizavam livros de códigos auxiliares. Os livros de código da Marinha foram impressos em tinta vermelha solúvel em água em papel rosa para que pudessem ser facilmente destruídos se estivessem em perigo ou se o navio fosse afundado.

A configuração de uma máquina Enigma (sua chave criptográfica em termos modernos; Schlüssel em alemão) especificava cada aspecto ajustável pelo operador da máquina:

- Ordem das rodas ( Walzenlage ) - a escolha dos rotores e a ordem em que são instalados.

- Configurações do anel ( Ringstellung ) - a posição de cada anel do alfabeto em relação à fiação do rotor.

- Conexões de plugue ( Steckerverbindungen ) - os pares de letras no painel de plugues que são conectados juntos.

- Em versões muito recentes, a fiação do refletor reconfigurável.

- Posição inicial dos rotores ( Grundstellung ) - escolhida pelo operador, deve ser diferente para cada mensagem.

Para que uma mensagem fosse criptografada e descriptografada corretamente, tanto o remetente quanto o destinatário tinham que configurar seu Enigma da mesma maneira; a seleção e a ordem do rotor, as posições dos anéis, as conexões do painel de encaixe e as posições iniciais do rotor devem ser idênticas. Exceto pelas posições de partida, essas configurações foram estabelecidas previamente, distribuídas em listas-chave e alteradas diariamente. Por exemplo, as configurações para o 18º dia do mês na lista de chaves 649 da Luftwaffe Enigma alemã (veja a imagem) foram as seguintes:

- Ordem das rodas: IV, II, V

- Configurações de toque: 15, 23, 26

- Conexões do painel de encaixe: EJ OY IV AQ KW FX MT PS LU BD

- Fiação do refletor reconfigurável: IU AS DV GL FT OX EZ CH MR KN BQ PW

- Grupos de indicadores: lsa zbw vcj rxn

O Enigma foi projetado para ser seguro mesmo que a fiação do rotor fosse conhecida de um oponente, embora na prática um esforço considerável protegesse a configuração da fiação. Se a fiação for secreta, o número total de configurações possíveis foi calculado para ser em torno3 × 10 114 (aproximadamente 380 bits); com fiação conhecida e outras restrições operacionais, isso é reduzido para cerca de10 23 (76 bits). [25] Devido ao grande número de possibilidades, os usuários do Enigma estavam confiantes de sua segurança; não era então viável para um adversário sequer começar a tentar um ataque de força bruta .

Indicador [ editar ]

A maior parte da chave foi mantida constante por um período de tempo definido, normalmente um dia. Uma posição inicial diferente do rotor foi usada para cada mensagem, um conceito semelhante a um vetor de inicialização na criptografia moderna. A razão é que criptografar muitas mensagens com configurações idênticas ou quase idênticas (denominado na criptoanálise como sendo em profundidade ), permitiria um ataque usando um procedimento estatístico como o Índice de coincidência de Friedman . [26] A posição inicial dos rotores foi transmitida pouco antes do texto cifrado, geralmente depois de ter sido cifrado. O método exato usado foi denominado procedimento indicador. A fraqueza do projeto e a negligência do operador nesses procedimentos de indicadores foram duas das principais fraquezas que tornaram possível o cracking do Enigma.

Um dos primeiros procedimentos de indicador para o Enigma era criptograficamente falho e permitia que os criptoanalistas poloneses fizessem as quebras iniciais no painel de encaixe Enigma. O procedimento fazia com que o operador configurasse sua máquina de acordo com as configurações secretas que todos os operadores da rede compartilhavam. As configurações incluíam uma posição inicial para os rotores (o Grundstellung ), digamos, AOH . O operador girou seus rotores até que AOH fosse visível através das janelas do rotor. Nesse ponto, o operador escolheu sua própria posição inicial arbitrária para a mensagem que enviaria. Um operador pode selecionar EIN , e essa se torna a configuração de mensagem para aquela sessão de criptografia. O operador então digitouEIN na máquina duas vezes, produzindo o indicador criptografado, por exemplo, XHTLOA . Isso foi então transmitido, momento em que o operador giraria os rotores para suas configurações de mensagem, EIN neste exemplo, e então digitaria o texto simples da mensagem.

Na extremidade receptora, o operador configurou a máquina com as configurações iniciais ( AOH ) e digitou as primeiras seis letras da mensagem ( XHTLOA ). Neste exemplo, EINEIN surgiu nas lâmpadas, de modo que o operador aprenderia a configuração da mensagem que o remetente usou para criptografar essa mensagem. O operador receptor ajustaria seus rotores para EIN , digitaria o resto do texto cifrado e obteria a mensagem decifrada.

Este esquema de indicadores tinha duas fraquezas. Primeiro, o uso de uma posição inicial global ( Grundstellung ) significava que todas as chaves de mensagem usavam a mesma substituição polialfabética. Em procedimentos de indicador posteriores, o operador selecionou sua posição inicial para criptografar o indicador e enviou essa posição inicial na clara. O segundo problema era a repetição do indicador, que era uma falha grave de segurança. A configuração da mensagem foi codificada duas vezes, resultando em uma relação entre o primeiro e o quarto, o segundo e o quinto e o terceiro e o sexto caracteres. Essas falhas de segurança permitiram que o Escritório de Cifras polonês invadisse o sistema Enigma do pré-guerra já em 1932. O procedimento do indicador inicial foi subsequentemente descrito por criptoanalistas alemães como a "técnica de indicador defeituosa". [27]

Durante a Segunda Guerra Mundial, os livros de código eram usados apenas a cada dia para configurar os rotores, suas configurações de anel e o painel de controle. Para cada mensagem, o operador selecionou uma posição inicial aleatória, digamos WZA , e uma chave de mensagem aleatória, talvez SXT . Ele moveu os rotores para a posição inicial WZA e codificou a chave de mensagem SXT . Suponha que o resultado foi UHL . Ele então configurou a chave da mensagem, SXT , como a posição inicial e criptografou a mensagem. Em seguida, ele transmitiu a posição inicial, WZA , a chave de mensagem codificada, UHL e o texto cifrado. O receptor configurou a posição inicial de acordo com o primeiro trigrama, WZAe decodificou o segundo trigrama, UHL , para obter a configuração da mensagem SXT . Em seguida, ele usou essa configuração de mensagem SXT como a posição inicial para descriptografar a mensagem. Dessa forma, cada configuração de terreno era diferente e o novo procedimento evitou a falha de segurança das configurações de mensagem com codificação dupla. [28]

Este procedimento foi usado apenas pela Wehrmacht e pela Luftwaffe . Os procedimentos da Kriegsmarine para enviar mensagens com o Enigma eram muito mais complexos e elaborados. Antes da criptografia, a mensagem era codificada usando o livro de códigos Kurzsignalheft . O Kurzsignalheft continha tabelas para converter frases em grupos de quatro letras. Muitas opções foram incluídas, por exemplo, questões logísticas como reabastecimento e encontro com navios de abastecimento, posições e listas de grade, nomes de portos, países, armas, condições meteorológicas, posições inimigas e navios, tabelas de data e hora. Outro livro de código continha o Kenngruppen e Spruchschlüssel: a identificação da chave e a chave da mensagem. [29]

Detalhes adicionais [ editar ]

A máquina Enigma do Exército usava apenas 26 caracteres do alfabeto. A pontuação foi substituída por combinações raras de caracteres. Um espaço foi omitido ou substituído por um X. O X era geralmente usado como ponto final.

Alguns sinais de pontuação eram diferentes em outras partes das forças armadas. A Wehrmacht substituiu uma vírgula por ZZ e o ponto de interrogação por FRAGE ou FRAQ.

A Kriegsmarine substituiu a vírgula por Y e o ponto de interrogação por UD. A combinação CH, como em " Acht " (oito) ou " Richtung " (direção), foi substituída por Q (AQT, RIQTUNG). Dois, três e quatro zeros foram substituídos por CENTA, MILLE e MYRIA.

A Wehrmacht e a Luftwaffe transmitiram mensagens em grupos de cinco caracteres.

O Kriegsmarine , usando os quatro rotores Enigma, tinha grupos de quatro caracteres. Os nomes ou palavras usados com frequência foram variados tanto quanto possível. Palavras como Minensuchboot (campo minado) podem ser escritas como MINENSUCHBOOT, MINBOOT, MMMBOOT ou MMM354. Para tornar a criptoanálise mais difícil, as mensagens foram limitadas a 250 caracteres. Mensagens mais longas foram divididas em várias partes, cada uma usando uma chave de mensagem diferente. [30] [31]

Exemplo processo de codificação [ editar ]

As substituições de caracteres pela máquina Enigma como um todo podem ser expressas como uma sequência de letras com cada posição ocupada pelo caractere que irá substituir o caractere na posição correspondente no alfabeto. Por exemplo, uma determinada configuração de máquina que codifica A para L, B para U, C para S, ..., e Z para J pode ser representada compactamente como

e a codificação de um caractere particular por essa configuração pode ser representada destacando o caractere codificado como em

Uma vez que a operação de uma máquina Enigma que codifica uma mensagem é uma série dessas configurações, cada uma associada a um único caractere sendo codificado, uma sequência de tais representações pode ser usada para representar a operação da máquina conforme ela codifica uma mensagem. Por exemplo, o processo de codificação da primeira frase do corpo principal da famosa "mensagem de Dönitz" [32] para

pode ser representado como

onde as letras após cada mapeamento são as letras que aparecem nas janelas nesse estágio (o único estado muda visível para o operador) e os números mostram a posição física subjacente de cada rotor.

Os mapeamentos de caracteres para uma determinada configuração da máquina são, por sua vez, o resultado de uma série de mapeamentos aplicados a cada passagem por um componente da máquina: a codificação de um caractere resultante da aplicação do mapeamento de um determinado componente serve como entrada para o mapeamento do componente subsequente. Por exemplo, a 4ª etapa na codificação acima pode ser expandida para mostrar cada um desses estágios usando a mesma representação de mapeamentos e realce para o caractere codificado:

Aqui, a codificação começa trivialmente com o primeiro "mapeamento" representando o teclado (que não tem efeito), seguido pelo plugboard, configurado como AE.BF.CM.DQ.HU.JN.LX.PR.SZ.VW que não tem efeito em 'G', seguido pelo rotor VIII na posição 03, que mapeia G a A, então o rotor VI na posição 17, que mapeia A a N, ..., e finalmente o plugboard novamente, que mapeia B para F, produzindo o mapeamento geral indicado na etapa final: G para F.

Observe que este modelo tem 4 rotores (linhas 1 a 4) e que o refletor (linha R) também permuta (ilumina) letras.

Modelos [ editar ]

A família Enigma incluiu vários designs. Os primeiros eram modelos comerciais datados do início dos anos 1920. A partir de meados da década de 1920, os militares alemães começaram a usar o Enigma, fazendo uma série de mudanças relacionadas à segurança. Várias nações adotaram ou adaptaram o projeto para suas próprias máquinas de cifras.

Estima-se que 40.000 máquinas Enigma foram construídas. [33] [34] Após o fim da Segunda Guerra Mundial, os Aliados venderam máquinas Enigma capturadas, ainda amplamente consideradas seguras, para países em desenvolvimento. [35]

Enigma comercial [ editar ]

Em 23 de fevereiro de 1918, [36] Arthur Scherbius solicitou uma patente para uma máquina de cifragem que usava rotores . [37] Scherbius e E. Richard Ritter fundaram a empresa Scherbius & Ritter. Eles abordaram a Marinha e o Ministério das Relações Exteriores da Alemanha com seu projeto, mas nenhuma das agências se interessou. Scherbius & Ritter então cedeu os direitos de patente à Gewerkschaft Securitas, que fundou a Chiffriermaschinen Aktien-Gesellschaft (Cipher Machines Stock Corporation) em 9 de julho de 1923; Scherbius e Ritter estavam no conselho de administração.

Enigma A (1923) [ editar ]

A Chiffriermaschinen AG começou a anunciar uma máquina de rotor, Enigma modelo A , que foi exibida no Congresso da União Postal Internacional em 1924. A máquina era pesada e volumosa, incorporando uma máquina de escrever . Ele media 65 × 45 × 38 cm e pesava cerca de 50 quilogramas (110 lb).

Enigma B (1924) [ editar ]

Em 1924, o Enigma modelo B foi introduzido e tinha uma construção semelhante. [38] Apesar de terem o nome Enigma, ambos os modelos A e B eram bastante diferentes das versões posteriores: eles diferiam em tamanho físico e forma, mas também criptograficamente, por não possuírem o refletor. Este modelo de máquina Enigma era conhecido como Glowlamp Enigma ou Glühlampenmaschine, uma vez que produzia sua saída em um painel de lâmpada em vez de papel. Este método de produção era muito mais confiável e econômico. Portanto, esta máquina era 1/8 do preço de sua antecessora. [5]

Enigma C (1926) [ editar ]

O refletor, sugerido pelo colega de Scherbius, Willi Korn , foi introduzido em Enigma C (1926).

O modelo C era o terceiro modelo dos chamados ″ Enigmas com lâmpadas fluorescentes ″ (depois de A e B) e novamente não tinha máquina de escrever. [5]

Enigma D (1927) [ editar ]

O Enigma C rapidamente deu lugar ao Enigma D (1927). Essa versão foi amplamente utilizada, com remessas para Suécia, Holanda, Reino Unido, Japão, Itália, Espanha, Estados Unidos e Polônia. Em 1927, Hugh Foss , do British Government Code and Cypher School, foi capaz de mostrar que as máquinas comerciais Enigma podiam ser quebradas, desde que houvesse berços adequados disponíveis. [39] Em breve, o Enigma D seria o pioneiro no uso de um layout de teclado padrão para ser usado na computação alemã. Esse layout era conhecido como "QWERTZ" e é muito semelhante ao formato de teclado americano padrão de hoje.

[ editar ]

Outros países usaram máquinas Enigma. A Marinha italiana adotou o Enigma comercial como "Navy Cipher D". Os espanhóis também usaram máquinas comerciais Enigma durante a Guerra Civil . Os codebreakers britânicos conseguiram quebrar essas máquinas, que não tinham um plugboard. [40] As máquinas Enigma também foram usadas por serviços diplomáticos.

Enigma H (1929) [ editar ]

Havia também um grande modelo de impressão com oito rotores, o Enigma H , chamado Enigma II pelo Reichswehr . Em 1933, o Bureau de Cifras polonês detectou que estava em uso para comunicação militar de alto nível, mas logo foi retirado, pois não era confiável e costumava travar. [41]

Enigma K [ editar ]

Os suíços usavam uma versão do Enigma chamada Modelo K ou Swiss K para uso militar e diplomático, que era muito semelhante ao Enigma D comercial . O código da máquina foi decifrado pela Polônia, França, Reino Unido e Estados Unidos; o último nome de código INDIGO. Um modelo Enigma T , codinome Tirpitz , foi usado pelo Japão.

Typex [ editar ]

Assim que os britânicos descobriram o princípio de operação da Enigma, resolveram o problema e criaram o seu próprio, o Typex , que os alemães acreditavam ser insolúvel. [42]

Enigma militar [ editar ]

Funkschlüssel C [ editar ]

O Reichsmarine foi o primeiro ramo militar a adotar o Enigma. Esta versão, denominada Funkschlüssel C ("Radio cipher C"), foi colocada em produção em 1925 e foi introduzida em serviço em 1926. [43]

O teclado e o quadro de luz continham 29 letras - AZ, Ä, Ö e Ü - que foram organizadas em ordem alfabética, ao contrário da ordem QWERTZUI. [44] Os rotores tinham 28 contatos, com a letra X conectada para contornar os rotores não criptografados. [15] Três rotores foram escolhidos de um conjunto de cinco [45] e o refletor poderia ser inserido em uma das quatro posições diferentes, denotadas como α, β, γ e δ. [46] A máquina foi ligeiramente revisada em julho de 1933. [47]

Enigma G (1928-1930) [ editar ]

Até 15 de Julho de 1928, [48] o exército alemão ( Reichswehr ) tinha introduzido a sua própria versão exclusiva da máquina Enigma, a Enigma G .

O Abwehr usou o Enigma G (o Abwehr Enigma). Esta variante da Enigma era uma máquina de quatro rodas sem marcações com vários entalhes nos rotores. Esse modelo era equipado com um contador que aumentava a cada pressionamento de tecla e, portanto, também é conhecido como "máquina de contador" ou Zählwerk Enigma.

Wehrmacht Enigma I (1930-1938) [ editar ]

A máquina G da Enigma foi modificada para a Enigma I em junho de 1930. [49] Enigma I também é conhecida como Wehrmacht , ou Enigma de "Serviços", e foi usada extensivamente pelos serviços militares alemães e outras organizações governamentais (como as ferrovias [50] ] ) antes e durante a Segunda Guerra Mundial .

A principal diferença entre o Enigma I (versão do Exército Alemão de 1930) e os modelos comerciais do Enigma foi a adição de um painel de encaixe para trocar pares de letras, aumentando muito a força criptográfica.

Outras diferenças incluíram o uso de um refletor fixo e a realocação dos entalhes de escalonamento do corpo do rotor para os anéis de letras móveis. A máquina media 28 cm × 34 cm × 15 cm (11,0 pol. × 13,4 pol. × 5,9 pol.) E pesava cerca de 12 kg (26 lb). [51]

Em agosto de 1935, a Força Aérea introduziu a Wehrmacht Enigma para suas comunicações. [49]

M3 (1934) [ editar ]

Em 1930, o Reichswehr havia sugerido que a Marinha adotasse sua máquina, citando os benefícios de maior segurança (com o painel de encaixe) e comunicações mais fáceis entre as Forças. [52] O Reichsmarine acabou concordando e em 1934 [53] colocou em serviço a versão da Marinha do Enigma do Exército, denominada Funkschlüssel 'ou M3 . Embora o Exército usasse apenas três rotores na época, a Marinha especificou uma escolha de três entre cinco possíveis. [54]

Dois rotores extras (1938) [ editar ]

Em dezembro de 1938, o Exército emitiu dois rotores extras para que os três rotores fossem escolhidos de um conjunto de cinco. [49] Em 1938, a Marinha adicionou mais dois rotores, e depois outro em 1939 para permitir a escolha de três rotores em um conjunto de oito. [54]

M4 (1942) [ editar ]

Um Enigma de quatro rotores foi introduzido pela Marinha para o tráfego de submarinos em 1º de fevereiro de 1942, denominado M4 (a rede era conhecida como Triton , ou Shark para os Aliados). O rotor extra foi instalado no mesmo espaço dividindo o refletor em uma combinação de um refletor fino e um quarto rotor fino.